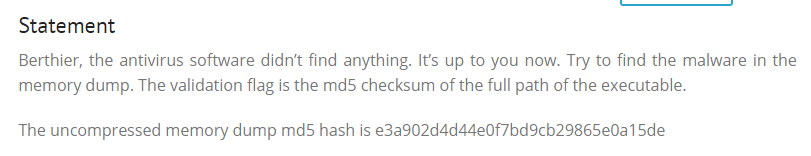

malware 를 찾아야 한다고 한다. malware 는 무엇일지 알아보자

"일반적인 프로그램 동일한 프로그램이나 사용자 의지와 상관 없이 시스템을 파괴하거나정보를 유출하는 등의 악의적인 활동을 수행하도록 의도적으로 제작된 소프트웨어"

그럼 의도치 않게 실행되는 아이를 찾아보면 되겠다. 역시 volatility 를 이용해서 찾아보도록 하자.

먼저 imageinfo를 확인해 준다.

사용할 profile 은 Win7SP1x86_23418 이다.

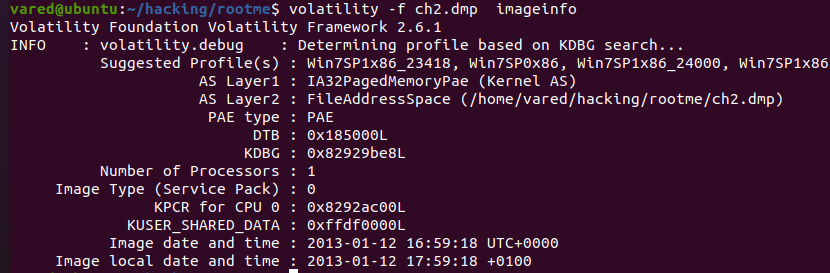

이제 pslist를 이용해서 사용된 프로세스들의 흔적을 찾아보자.

뭐가 많이 나오지만, 지금 우리가 이걸 보고 바로 malware를 판단하기는 힘들 수도 있다. malware는 자동으로 실행될 확률이 있기 때문에 자동으로 돌아가는 프로세스들을 의심해 보았으나, autorun 플러그인이 잘 실행되지 않아 새로운 방법을 찾아보았다.

malfind 라는 옵션에서 pid들을 모아보았는데

의심가는 항목들이 몇개 있었다. 다 해봤지만 일단 그중 pid=2772 인 iexplorer.exe를 보자.

ppid = 2548으로 진짜 explorer.exe를 부모로 한다. 그리고 pid=1616인 cmd.exe 의 부모이기도 하다. 즉 의심해볼만한 파일으로 확인할 수 있다. (autorun 해도 이거 나온다고 하네용)

이름을 iexplorer로 속여서 못 찾을 뻔했다. 이제 iexplorer 의 경로를 찾아보기 위해서 경로를 찾아보자.

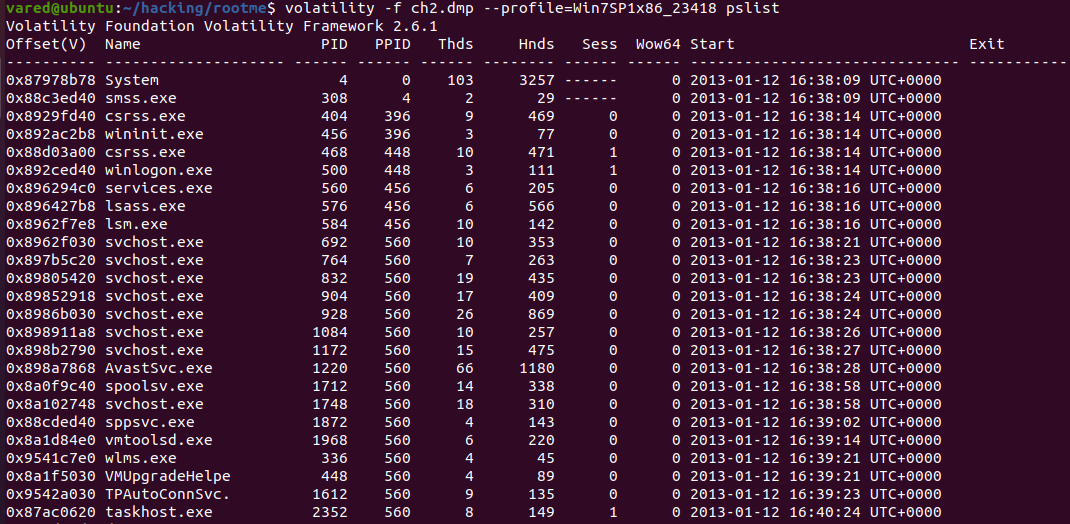

cmd.exe 에서 실행되었기 때문에 cmdline 에 정보가 남아있을 확률이 있다.

역시나 정보가 남아 있다.

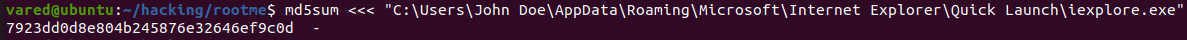

경로를 알았으니 해당 값을 해시로 만들면 된다.

여기서 삽질을 한번 더 했는데 처음에 stdin으로 입력값을 이렇게 줬었다.

이렇게 주면 해시값이 다르게 나와서 고생을 좀 했는데 stdin 으로 주게 되면 개행문자가 들어가기 때문이라고 한다.

여기 링크를 참고하자.

암튼 해결!

'WriteUp > Root-me.org' 카테고리의 다른 글

| [Root-me] : Active Directory - GPO (0) | 2021.01.28 |

|---|---|

| [Root-me] : Ugly Duckling (0) | 2021.01.27 |

| [Root-me] : Find the cat (0) | 2021.01.27 |

| [Root-me] : Command & Control - level 5 (0) | 2021.01.27 |

| [Root-me] : Logs analysis - web attack (0) | 2021.01.27 |

![[Root-me] : Command & Control - level 3](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FcezBRs%2FbtqU4ZSMAk0%2FAAAAAAAAAAAAAAAAAAAAACAnm4Om4WfL1b15Vwb-i4hkGtPvnIjvwSe700sZUpxQ%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1764514799%26allow_ip%3D%26allow_referer%3D%26signature%3DrGYZ%252BuVptzr4Yiydi%252F9QNW5d%252Bdo%253D)