문제가 이렇게 시작한다 파일부터 다운받아보자.

네트워크 패킷 같은데 WireShark 이용해서 열어보도록 하자.

http 만 추출해서 검색해 보았는데

이렇게 생긴 페이지를 하나 찾았다. 이게 메인일 것 같다.

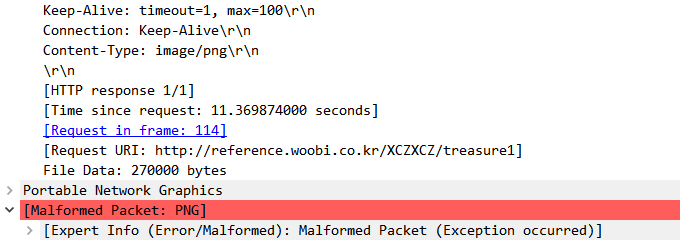

treasure1 부터 찾아보자.

PNG 정보가 있는데 뭔가 좀 이상한가 보다.

패킷을 잘 살펴보니 png 헤더가 들어가 있다.

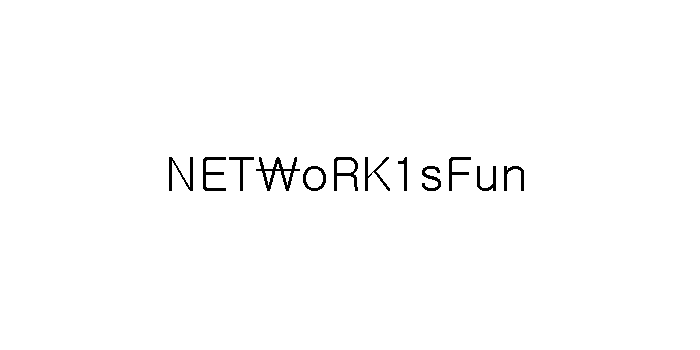

treasure 123 이 하나의 사진을 분할해 놓은건가 보다.

2에는 별다른 정보는없는데 3에서 마지막 부분에 IEND 가 보여서 알았다.

모두 저장해서 treasure 1 2 3 을 하나로 합쳐주자.

그냥 HxD로 해서 복사 붙여넣기 했다.

이런 이미지가 나온다.

Key = NET\oRK1sFun 인것 같으니

Description 에 있는 대로 실행해주자.

먼저 md5 씌워주면 다음과 같이 나온다.

2f4a11572d9ff67baebdb2f3899d7a84

대문자는 딱히 없으니까 이대로 넣어주자.

[WireShark 에서 저렇게 나온 것들을 한번에 저장해주는건 오늘처음 알았다. 잘 기억해놓자.]

Clear!

'WriteUp > XCZ.kr' 카테고리의 다른 글

| XCZ.kr : prob 17 (100pt) (0) | 2020.08.04 |

|---|---|

| XCZ.kr : prob 18 (150pt) (0) | 2020.08.04 |

| prob 6 (100pt) (0) | 2020.05.14 |

| prob 3 (150pt) (0) | 2020.05.12 |

| prob 2 (100pt) (0) | 2020.05.12 |