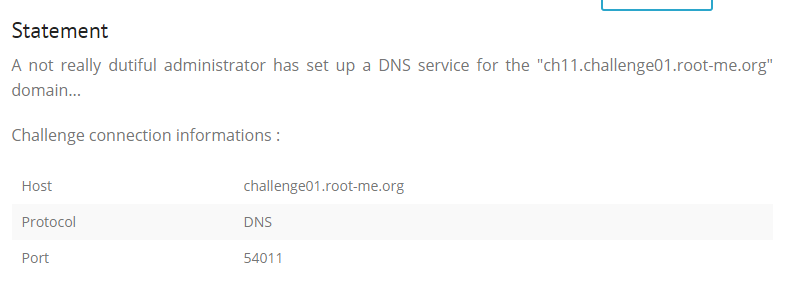

주어진 정보는 다음과 같다. 밑에 Related resource 로 DNS transfer 라는 내용으로 주어져 있는데, 한번 알아보자.

여러대의 DNS 서버간 DB를 복제하는데 사용하는 방법이라고 한다. -> AXFR, IXFR 방식이 있다.

DNS Zone Type 에는 Primary, Secondary, Stub 가 있다. 뭐암튼 이걸 자세히 이야기하고싶은건 아니니까 넘어가자.

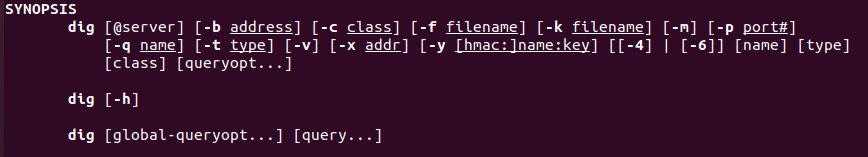

Dig 라는 명령어가 있는데 리눅스에서 많이 사용하고, Window 에는 nslookup 이라는 명령어가 있다.

dig 가 더 자세한 내용들을 보여준다고 하니, dig 명령어로 문제를 풀어보자.

하여튼 이걸 써서 얻을수 있는게 뭔지 설명하자면, DNS zone transfer를 하는 중에 Master name server 와 Slave name server간의 Zone 정보를 동기화 하는 것을 다른 사용자가 읽어올수 있는 취약점이다. 그래서 Statement에 DNS setup이 미흡했다는 말을 해준 거 같다.

dig @[서버주소] -p [포트번호] -t [타입정보] [도메인 이름] 이렇게 넣어주면 된다고 한다.

한번 해보자.

dig @challenge01.root-me.org -p 54011 -t any ch11.challenge01.root-me.org

이렇게 secret key 가 노출되는 것을 확인할 수 있다.

secret key : CBkFRwfNMMtRjHY

'WriteUp > Root-me.org' 카테고리의 다른 글

| HTTP - Open redirect (0) | 2020.05.29 |

|---|---|

| HTML - Source code (0) | 2020.05.29 |

| CISCO - password (0) | 2020.05.27 |

| Bluetooth - Unknown file (0) | 2020.05.25 |

| Twitter authentication (0) | 2020.05.25 |