ch2.dmp 파일이 있다.

지난 학기에 실습을 했던적이 있었는데, DumpIt으로 메모리를 dmp 해서 추출하는 것이였다. 이때 volatility를 사용하라고 하셨는데 그냥 string 추출해서 보는 방법도 있었다.

일단 문제를 보면 WorkStation 의 HostName 을 알아야 한다고 한다. 이런건 보통 레지스트리 정보에 들어가 있다.

해당 경로에 저장되어 있다고 한다. 한번 보도록 하자.

툴을 사용해야 하는데 사용할수 있는게 문제에서는 volatility를 준거 같다.

volatility는 뭔가 사용이 어색하다....ㅎㅎ 그래서 이 문제는 String 추출로 풀겠다.

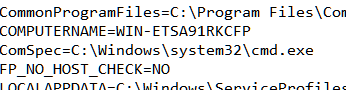

커맨드 창에 다음과 같이 입력하면 된다. 그리고 나서 메모장으로 열어서 ComputerName을 검색해주면 되겠다.

이렇게 보이는것을 알 수 있다.

WIN-ETSA91RKCFP

'WriteUp > Root-me.org' 카테고리의 다른 글

| Root-me : JSON Web Token (JWT) - Introduction (0) | 2020.12.28 |

|---|---|

| Root-me[web_client] : Javascript - Webpack (0) | 2020.09.01 |

| Root-me : [Web_Server]HTTP - Cookies (0) | 2020.08.04 |

| Root-me : [Web_Server]File upload - MIME (0) | 2020.08.04 |

| Root-me : [Web_Server]File upload - Double extensions (0) | 2020.08.04 |